ISO-SAE 21434

trait de séparation

Temps de lecture : 8 minutes

Les applications automobiles embarquées ont traditionnellement été des implémentations isolées, statiques, à fonction fixe et spécifiques à l'appareil, et les pratiques et processus de développement se sont appuyés sur ce statut.

Mais l'explosion de la demande de connectivité voit désormais des systèmes non critiques tels que les systèmes de divertissement partager la même infrastructure de communication que les systèmes de direction, de freinage et de contrôle.

Ces changements entraînent des risques pour la sécurité et l'économie avec des cyberattaques, mais les directives de normalisation pour les développeurs de l'industrie automobile ont du mal à suivre.

La norme ISO26262 "Véhicules routiers - Sécurité fonctionnelle" a été publiée en 2012 pour donner aux constructeurs automobiles un moyen d'adopter les meilleures pratiques de sécurité fonctionnelle tout au long du cycle de développement. La norme ISO26262 exige que toute menace pour la sécurité fonctionnelle soit traitée de manière adéquate. Il inclut implicitement ceux relatifs aux menaces de sécurité, mais il ne donne aucune orientation explicite relative à la cybersécurité.

Ue guide de cybersécurité était donc très attendu et finalement publié quatre ans plus tard.

Cependant, la norme SAE J3061, pour les systèmes de véhicules cyber-physiques, a toujours été conçue comme un palliatif, laissant du temps pour le développement d'une norme plus formelle et aborder le problème de manière plus large. Ainsi, SAE J3061 a été remplacé par ISO/SAE 21434:2021 en 2021.

L'ISO/SAE 21434 peut être considérée comme complémentaire à l'ISO26262. La premère en fournissant des conseils sur les meilleures pratiques de développement du point de vue de la cybersécurité, et l'ISO 26262 conseille sur les pratiques pour assurer la sécurité fonctionnelle.

En même temps, le nouveau règlement UNECE WP.29 R155 pour le système de gestion de la cybersécurité (CSMS) a été adopté par le Forum mondial de l'harmonisation des règlements sur les véhicules de la CEE-ONU, rendant la conformité obligatoire pour l'homologation des véhicules à partir de juin 2022. ISO/SAE 21434 est cité en R155 comme une référence appropriée pour les compétences en cybersécurité.

Alors, que signifie ISO/SAE 21434 pour les équipes de développement automobile ? Cet article explique les détails et les implications de l'évolution des normes pour les développeurs automobiles.

ISO/SAE21434 : Une occasion manquée ou une flexibilité accrue ?

Alors que l'ISO/SAE 21434 remplace J3061, les deux documents diffèrent dans leur style : SAE J3061 relie les processus de sécurité et de sûreté l'un à l'autre, tandis que l'ISO/SAE 21434 les dissocie. Malgré cette distinction, l'ISO26262 reste étroitement liée à la nouvelle norme et y est référencée à plusieurs reprises.

Mais l'ISO/SAE 21434 est considérée par beaucoup comme une occasion manquée.

Une simple comparaison du nombre de pages suggère pourquoi. L'ISO 26262 comporte 12 parties, dont beaucoup ont un impact direct sur la façon dont les logiciels d'application conformes sont développés. La partie 6 à elle seule, intitulée « Développement de produits au niveau logiciel », compte 66 pages. En revanche, l'ensemble de la norme ISO/SAE 21434 compte 81 pages et son champ d'application s'étend à tous les aspects des systèmes électriques et électroniques des véhicules routiers tout au long de la chaîne d'approvisionnement.

Les développeurs peuvent s'attendre à trouver des détails sur ce qui doit être réalisé dans l'ISO26262 du point de vue de la sécurité fonctionnelle, et dans l'ISO/SAE 21434 du point de vue de la cybersécurité. Cependant, alors que l'ISO 26262 présente également des détails sur la manière exacte d'atteindre ses objectifs, l'ISO/SAE 21434 ne le fait pas.

L'incapacité de l'ISO/SAE 21434 à donner des indications détaillées sur la manière d'atteindre ses objectifs signifie que, du point de vue du logiciel, la norme ne fait guère plus que ratifier le document qu'elle remplace. Cependant, ISO/SAE 21434, et SAE J3061 avant elle, présente un ensemble d'objectifs dignes d'intérêt pour les développeurs de logiciels. D'un point de vue optimiste, le manque de détails offre une flexibilité sur la manière dont ils sont atteints.

Mais l'ISO/SAE 21434 est considérée par beaucoup comme une occasion manquée.

Une simple comparaison du nombre de pages suggère pourquoi. L'ISO 26262 comporte 12 parties, dont beaucoup ont un impact direct sur la façon dont les logiciels d'application conformes sont développés. La partie 6 à elle seule, intitulée « Développement de produits au niveau logiciel », compte 66 pages. En revanche, l'ensemble de la norme ISO/SAE 21434 compte 81 pages et son champ d'application s'étend à tous les aspects des systèmes électriques et électroniques des véhicules routiers tout au long de la chaîne d'approvisionnement.

Les développeurs peuvent s'attendre à trouver des détails sur ce qui doit être réalisé dans l'ISO26262 du point de vue de la sécurité fonctionnelle, et dans l'ISO/SAE 21434 du point de vue de la cybersécurité. Cependant, alors que l'ISO 26262 présente également des détails sur la manière exacte d'atteindre ses objectifs, l'ISO/SAE 21434 ne le fait pas.

L'incapacité de l'ISO/SAE 21434 à donner des indications détaillées sur la manière d'atteindre ses objectifs signifie que, du point de vue du logiciel, la norme ne fait guère plus que ratifier le document qu'elle remplace. Cependant, ISO/SAE 21434, et SAE J3061 avant elle, présente un ensemble d'objectifs dignes d'intérêt pour les développeurs de logiciels. D'un point de vue optimiste, le manque de détails offre une flexibilité sur la manière dont ils sont atteints.

ISO/SAE21434 : Au-delà de la sécurité fonctionnelle

Malgré la synergie évidente entre ISO/SAE 21434 et ISO26262, il est important de noter qu'ISO/SAE 21434 fait plus que simplement formaliser la nécessité d'inclure des considérations de sécurité dans les exigences de sécurité fonctionnelle. L'importance de l'intention malveillante dans la définition de ces exigences ne doit pas être sous-estimée.

Peut-être moins évidemment, l'introduction de la cybersécurité dans un processus de développement formel de type ISO26262 implique l'utilisation de techniques tout aussi rigoureuses dans des applications qui ne sont pas critiques pour la sécurité, et peut-être dans des organisations sans obligation préalable de les appliquer. L'ISO/SAE 21434 traite de la confidentialité en général et des informations personnellement identifiables (PII) en particulier, et souligne les risques pour les deux comme n'étant pas moins importants que la compromission potentielle des systèmes de sécurité.

Concrètement, une rigueur de type ISO26262 est désormais requise dans la défense des données personnelles accessibles via une voiture connectée, y compris les contacts personnels, l'historique du navigateur et de la localisation, ainsi que les informations de carte de crédit et autres informations financières.

Peut-être moins évidemment, l'introduction de la cybersécurité dans un processus de développement formel de type ISO26262 implique l'utilisation de techniques tout aussi rigoureuses dans des applications qui ne sont pas critiques pour la sécurité, et peut-être dans des organisations sans obligation préalable de les appliquer. L'ISO/SAE 21434 traite de la confidentialité en général et des informations personnellement identifiables (PII) en particulier, et souligne les risques pour les deux comme n'étant pas moins importants que la compromission potentielle des systèmes de sécurité.

Concrètement, une rigueur de type ISO26262 est désormais requise dans la défense des données personnelles accessibles via une voiture connectée, y compris les contacts personnels, l'historique du navigateur et de la localisation, ainsi que les informations de carte de crédit et autres informations financières.

ISO 26262, HARA et ASIL

L'analyse des dangers et l'évaluation des risques (HARA) requises par la norme ISO26262:3 sont utilisées pour identifier les dysfonctionnements qui pourraient entraîner des dangers, pour évaluer les risques de dangers pertinents et pour formuler des objectifs de sécurité. La dérivation résultante des niveaux d'intégrité de la sécurité automobile (ASIL) est un concept clé dans le processus de développement défini par la norme ISO26262. Les ASIL sont conçus pour que les développeurs puissent investir des niveaux d'effort proportionnés pour prévenir les événements dangereux.

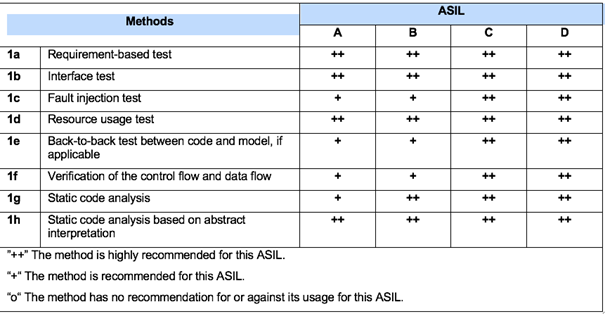

"Méthodes de vérification de l'intégration logicielle" sont spécifiées par le Tableau 10 dans la norme ISO 26262-6:2018

Chaque événement dangereux se voit attribuer une classification de gravité (S0-S3), une classification d'exposition (E0-E4) et une classification de contrôlabilité (C0-C3). Les valeurs numériques les plus élevées représentent la caractéristique la moins souhaitable dans chaque cas. La probabilité de préjudice est une combinaison de ces facteurs, et cela se reflète dans l'ASIL attribué.

ISO26262 exige que le niveau d'effort soit proportionnel à l'ASIL, et pas seulement à la gravité. Même si un événement dangereux est potentiellement mortel, il n'est pas nécessaire d'investir massivement dans sa prévention s'il est extrêmement improbable qu'il se produise.

ISO/SAE 21434, TARA et quoi ?

L'évaluation des risques des agents de menace (TARA) suggérée par la norme ISO/IEC21434 est l'analogue à l'HARA dans la norme ISO 26262. La TARA est une méthodologie basée sur les menaces pour aider à identifier, évaluer, hiérarchiser et contrôler les risques de cybersécurité. Il s'agit d'une méthode pratique pour déterminer les expositions les plus critiques tout en tenant compte des contrôles d'atténuation et des niveaux de risque acceptés.

Le calcul d'une « valeur de risque » ressemble au calcul d'un ASIL en ce sens qu'il tient compte de la gravité et de la probabilité d'une attaque, en fonction de plusieurs facteurs :

Le calcul d'une « valeur de risque » ressemble au calcul d'un ASIL en ce sens qu'il tient compte de la gravité et de la probabilité d'une attaque, en fonction de plusieurs facteurs :

- Identification du scénario de menace

- Impact

- Chemin d'attaque

- Suivi de l'attaque

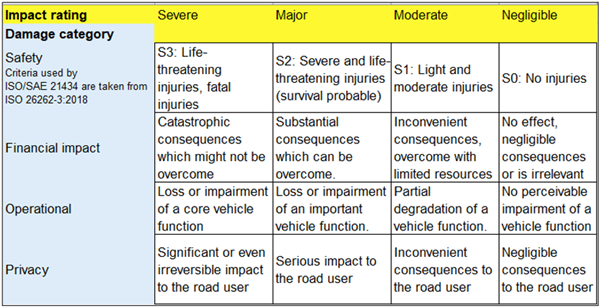

Les descriptions abrégées des cotes d'impact sont extraites des tableaux F.1 à F.4 inclus de la norme ISO/SAE 21434

Non seulement la norme ISO/SAE 21434 apporte un développement formel à des domaines moins critiques pour la sécurité, mais elle étend également la portée de ce développement bien au-delà du cycle de vie traditionnel de développement de projet. Les exemples incluent l'établissement d'un processus de réponse aux incidents pour traiter les vulnérabilités qui deviennent apparentes sur le terrain, la prise en compte des mises à jour en direct (OTA) et les considérations de cybersécurité lorsqu'un véhicule change de propriétaire.

ISO/SAE21434 : A la recherche d'un équivalent ASIL

L'ISO/SAE 21434 est moins prescriptive de l'approche TARA à adopter que la nome ISO26262 HARA. Plus important encore, il s'arrête avant de définir un équivalent ASIL. Contrairement à l'ISO 26262, l'ISO/SAE 21434 ne fait pas correspondre le niveau d'effort de validation et de vérification à la criticité du logiciel en cours de développement.

Cependant, ces notations se prêtent à la cartographie des catégories ASIL présentées dans la norme ISO26262.

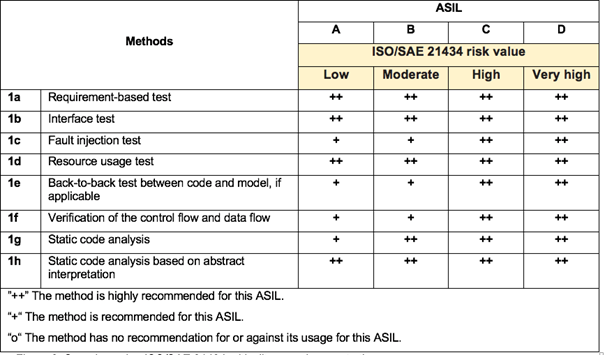

Le tableau ci-dessous montre une reproduction de l'exemple de tableau superposé avec des valeurs de risque, avec des valeurs numériques qui dépendent de l'approche de calcul. Si cela représente la meilleure pratique lorsque la sécurité est critique, il semble logique que la même approche soit également appropriée lorsque l'application est critique à d'autres égards.

Cependant, ces notations se prêtent à la cartographie des catégories ASIL présentées dans la norme ISO26262.

Le tableau ci-dessous montre une reproduction de l'exemple de tableau superposé avec des valeurs de risque, avec des valeurs numériques qui dépendent de l'approche de calcul. Si cela représente la meilleure pratique lorsque la sécurité est critique, il semble logique que la même approche soit également appropriée lorsque l'application est critique à d'autres égards.

La superposition des groupes de criticité ISO/SAE 21434 sur les « Méthodes de vérification de l'intégration logicielle » est spécifiée par le Tableau 10 dans la norme ISO 26262-6:2018

Cybersécurité ISO/SAE 21434 en tandem avec ISO 26262

SAE J3061 a explicitement lié son processus de développement à celui de l'ISO 26262. Bien que l'ISO/SAE 21434 soit moins étroitement lié, il fait référence à plusieurs reprises à l'ISO 26262 et il y aura de nombreux cas où les deux normes s'appliqueront. En effet, les normes se prêtent à l'intégration des deux à chaque étape du cycle de vie du produit, même dans la mesure où la même équipe de test pourrait être déployée pour remplir les deux rôles.

Par exemple, il est possible d'effectuer simultanément une analyse des dangers, une évaluation des risques de sécurité, une analyse des menaces et une évaluation des risques de sécurité à l'aide d'un modèle et d'une méthode intégrés uniques.

Même lorsqu'il n'y a aucune considération de sécurité, l'adoption des meilleures pratiques éprouvées de la norme ISO26262 pour répondre aux exigences de haut niveau de la norme ISO/SAE21434 est une approche pragmatique qui permet aux équipes de développement d'appliquer des outils et des techniques connus qui sont probablement déjà à leur disposition.

Par exemple, il est possible d'effectuer simultanément une analyse des dangers, une évaluation des risques de sécurité, une analyse des menaces et une évaluation des risques de sécurité à l'aide d'un modèle et d'une méthode intégrés uniques.

Même lorsqu'il n'y a aucune considération de sécurité, l'adoption des meilleures pratiques éprouvées de la norme ISO26262 pour répondre aux exigences de haut niveau de la norme ISO/SAE21434 est une approche pragmatique qui permet aux équipes de développement d'appliquer des outils et des techniques connus qui sont probablement déjà à leur disposition.

Auteur : Mark Pitchford , spécialiste technique chez LDRA