Commencez à agir maintenant pour être conforme ISO 21434 et UN R155

trait de séparation

Temps de lecture : 5 minutes

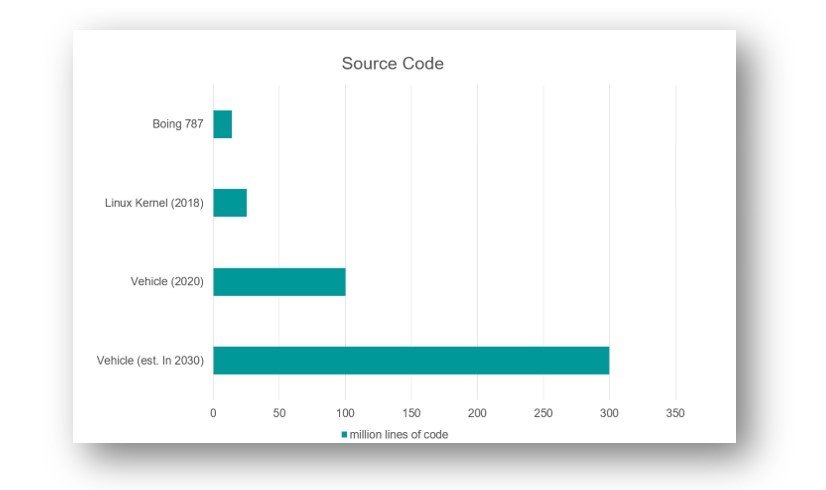

Fin juin 2020, l’ONU a publié deux nouvelles réglementations, qui étaient attendues depuis longtemps et devraient non seulement protéger les véhicules contre les cyberattaques, mais aussi protéger la vie privée des passagers. Mais commençons par le début : l’ONU, précisément la CEE-ONU avec son groupe de travail 29 (WP29), prévoit des règlements pour les aspects de sécurité des véhicules depuis les années 1950 : ceinture de sécurité, système de phares ou plus récemment système de freinage d’urgence pour n’en citer que quelques-uns. Avec la numérisation des systèmes embarqués, l’augmentation de la connectivité et la mobilité partagée, le nombre d’unités de contrôle électronique et la quantité de code logiciel augmentent considérablement. Un rapport de la GSA et de McKinsey, publié au printemps 2020, estime que les voitures ont actuellement environ 150 ecus avec 100 millions de lignes de code. Il devrait passer à 300 millions d’ici 2030. Voir le tableau ci-dessous pour quelques chiffres de comparaison.

Au sommaire de cet article :

On s’attend à ce que l’automobile devienne (si ce n’est déjà fait) le plus grand fournisseur de logiciels, ce qui comporte des risques importants en matière de cybersécurité: les pirates tentent de demander l’accès au système et menacent ainsi les fonctions de sécurité ou la vie privée des consommateurs. En 2018, le WP29 de la CEE-ONU a commencé à répondre aux exigences contraignantes pour les constructeurs automobiles (et par conséquent également les fournisseurs de niveau 1 et de niveau 2). Cela a abouti à la publication mentionnée ci-précédée de

- Règlement des Nations Unies n° 155 – Système de gestion de la cybersécurité et de la cybersécurité

- Règlement de l’ONU n° 156 – Système de gestion des mises à jour logicielles et des mises à jour logicielles

ISO 21434 : Commencez à agir maintenant

La norme ONU R155 est contraignante pour les véhicules neufs sur les marchés de la CEE d’ici juillet 2022. Le Japon a indiqué qu’il l’appliquerait déjà en janvier 2022. Pour les véhicules existants, le règlement sera applicable d’ici 2024. Cela exerce une pression énorme sur les équipementiers et leur chaîne d’approvisionnement, car une certification est requise pour lancer des voitures sur les marchés faisant partie de la CEE-ONU. En outre, montrer la capacité de gérer les aspects de cybersécurité fournit une confiance mutuelle envers les clients.

Le règlement R155 de l’ONU est divisé en 2 exigences principales à l’égard des OEM lorsqu’ils visent l’homologation de type:

1. Les OEM doivent mettre en œuvre un système de gestion de la cybersécurité (CSMS).

2. Montrez qu’avec le CSMS, les OEM mettent en œuvre une preuve vérifiable des décisions concernant les aspects de sécurité. Le règlement fournit même des exemples de menaces, de leurs atténuations et des éléments de contrôle de sécurité. En d’autres termes, le règlement indique clairement ce qu’il faut faire. Mais il ne fournit pas d’indications sur le comment. Et cela n’inclut pas les fournisseurs de niveau 1/2.

Le règlement R155 de l’ONU est divisé en 2 exigences principales à l’égard des OEM lorsqu’ils visent l’homologation de type:

1. Les OEM doivent mettre en œuvre un système de gestion de la cybersécurité (CSMS).

2. Montrez qu’avec le CSMS, les OEM mettent en œuvre une preuve vérifiable des décisions concernant les aspects de sécurité. Le règlement fournit même des exemples de menaces, de leurs atténuations et des éléments de contrôle de sécurité. En d’autres termes, le règlement indique clairement ce qu’il faut faire. Mais il ne fournit pas d’indications sur le comment. Et cela n’inclut pas les fournisseurs de niveau 1/2.

Présentation de la norme ISO/SAE 21434

ISO/SAE 21434 est actuellement disponible dans le projet final, qui devrait être publié en août 2021. La version actuellement disponible ne peut nier sa relation avec iso 26262. En raison de la nature des aspects technologiques modernes (déjà obsolètes lors de sa publication), ISO/SAE 21434 se concentre sur la fourniture de lignes directrices pour les bonnes techniques de validation pertinente en matière de cybersécurité. Plusieurs clauses de la norme fournissent des réponses sur la mise en œuvre d’une bonne culture de cybersécurité, sur ce qu’il faut faire tout au long du cycle de vie du produit et sur la façon de gérer la chaîne d’approvisionnement en matière de cybersécurité. L’accent est mis sur les méthodes d’analyse des risques (article 8) et la phase conceptuelle d’un développement (article 9).

- Utilisez les objets préconfigurés pour démarrer rapidement votre analyse des menaces et des risques. Affinez et ajustez facilement votre processus si nécessaire.

- Utilisez la fonction standard de sécurité de révision et de base de référence pour restaurer les états historiques des audits à tout moment.

- Utilisez les fonctionnalités de liaison pour connecter les objets d’analyse de cybersécurité à votre processus de développement existant.

ISO 21434 : Pris en charge par la solution Polarion

Polarion est prédestiné à soutenir les OEM et les Tier 1/2 dans la mise en œuvre des exigences découlant à la fois de l’UN R155 et de la norme ISO/SAE 21434 avec plusieurs des fonctionnalités de l’ensemble. Avec le modèle de projet ISO/SAE 21434 également disponible, les organisations reçoivent un soutien parfait pour gérer toutes les exigences autour des normes UN R155 et ISO/SAE 21434.

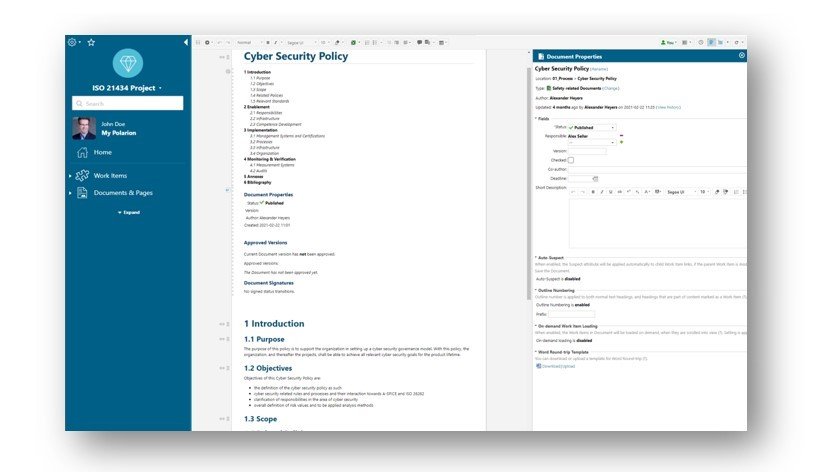

Le modèle se compose de modèles de documents, qui aident les organisations à documenter leur préparation à la cybersécurité avec les actifs gérés en un seul endroit. Non seulement fournissez aux documents un flux de travail prédéfini avec un modèle d’autorisation et des options de base, mais ils peuvent également être réutilisés dans tous les projets pour gagner du temps et gagner en qualité.

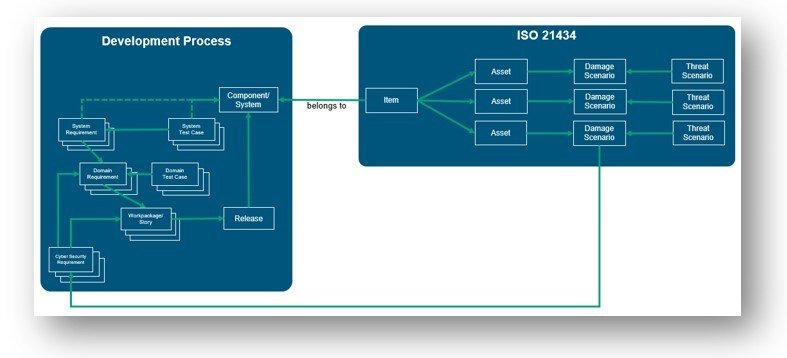

L’article 9 de la norme exige d’analyser si un élément est pertinent en matière de cybersécurité. En règle générale, les éléments sont des représentations d’un composant ou d’un système – ils ne sont pas autonomes. Notre modèle ISO 21434 anticipe différents processus de développement en liant l’objet de cybersécurité Item à une représentation du système, comme le montre l’image ci-dessous. Peu importe que le composant se trouve dans un autre projet et sur quel processus de développement il est basé. Utilisez l’image comme exemple.

L’article 9 de la norme exige d’analyser si un élément est pertinent en matière de cybersécurité. En règle générale, les éléments sont des représentations d’un composant ou d’un système – ils ne sont pas autonomes. Notre modèle ISO 21434 anticipe différents processus de développement en liant l’objet de cybersécurité Item à une représentation du système, comme le montre l’image ci-dessous. Peu importe que le composant se trouve dans un autre projet et sur quel processus de développement il est basé. Utilisez l’image comme exemple.

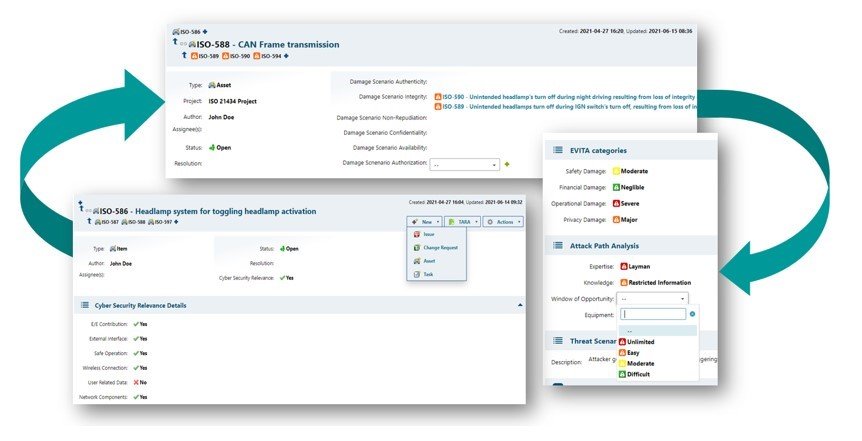

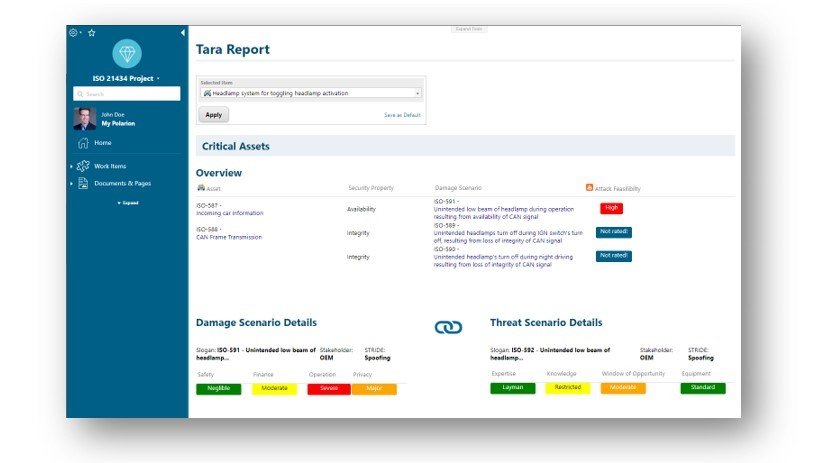

L’aspect clé de la réglementation et de la norme de l’ONU est de fournir des produits sécurisés. Une TARA (analyse des menaces et des risques) continue doit être effectuée tout au long du cycle de vie. Le modèle de projet Polarion aide les utilisateurs en fournissant les objets requis tels que les actifs, le scénario de dommages ou le scénario de menace. Chaque objet dispose des informations d’attribut nécessaires et d’un cycle de vie personnalisé. Cela aide les utilisateurs à démarrer l’analyse immédiatement conformément à la norme ISO/SAE 21434. Les classes de risque sous-jacentes sont basées sur STRIDE de Microsoft, qui peut être utilisé pour l’analyse des actifs. Les scores des scénarios de dommages et de menaces suivent la définition selon le projet EVITA, qui a également été référencé dans SAE J3061. Dans l’ensemble, cela conduit finalement à la classe de risque finale. En plus de la méthode basée sur les attaques montrée, CVSS2 ou des approches basées sur les vecteurs d’attaque peuvent également être implémentées.

Les rapports personnalisés fournissent un rapport d’état immédiat pour identifier les scénarios de menace pour des éléments individuels et dériver les activités en conséquence. Grâce à la fonction de sécurité de révision standard et de baselining, les états historiques peuvent être restaurés et prouvés pour les audits à tout moment.

En raison du caractère provisoire de la norme, il reste à voir comment les autorités compétentes en matière de réception procéderont aux audits et interpréteront les exigences, en particulier à l’égard des fournisseurs de niveau 1 et 2. Le modèle Polarion est basé sur l’état actuel des connaissances. Grâce à la flexibilité de Polarion pour adapter les modèles de projet, les utilisateurs sont en mesure de traiter les modifications à tout moment. Plus tard cette année, nous intégrerons également un autre module complémentaire pour l’analyse de code statique et dynamique contre les scénarios de menace et envisagerons la nouvelle norme ISO PAS 5112 pour l’audit.