IEC 60601-1-4-5 : Étapes clés pour répondre aux exigences de la norme

trait de séparation

Temps de lecture : 5 minutes

Répondre aux exigences de la norme IEC 60601-1-4-5, intitulée "Évaluation de la cybersécurité des dispositifs éléctomédicaux - Partie 4-5 : Approche du processus est essentiel pour garantir la cybersécurité des dispositifs électromédicaux.

Découvrez dans cet article, les étapes clés pour répondre à ces exigences ainsi que les solutions produits et services proposées par ISIT.

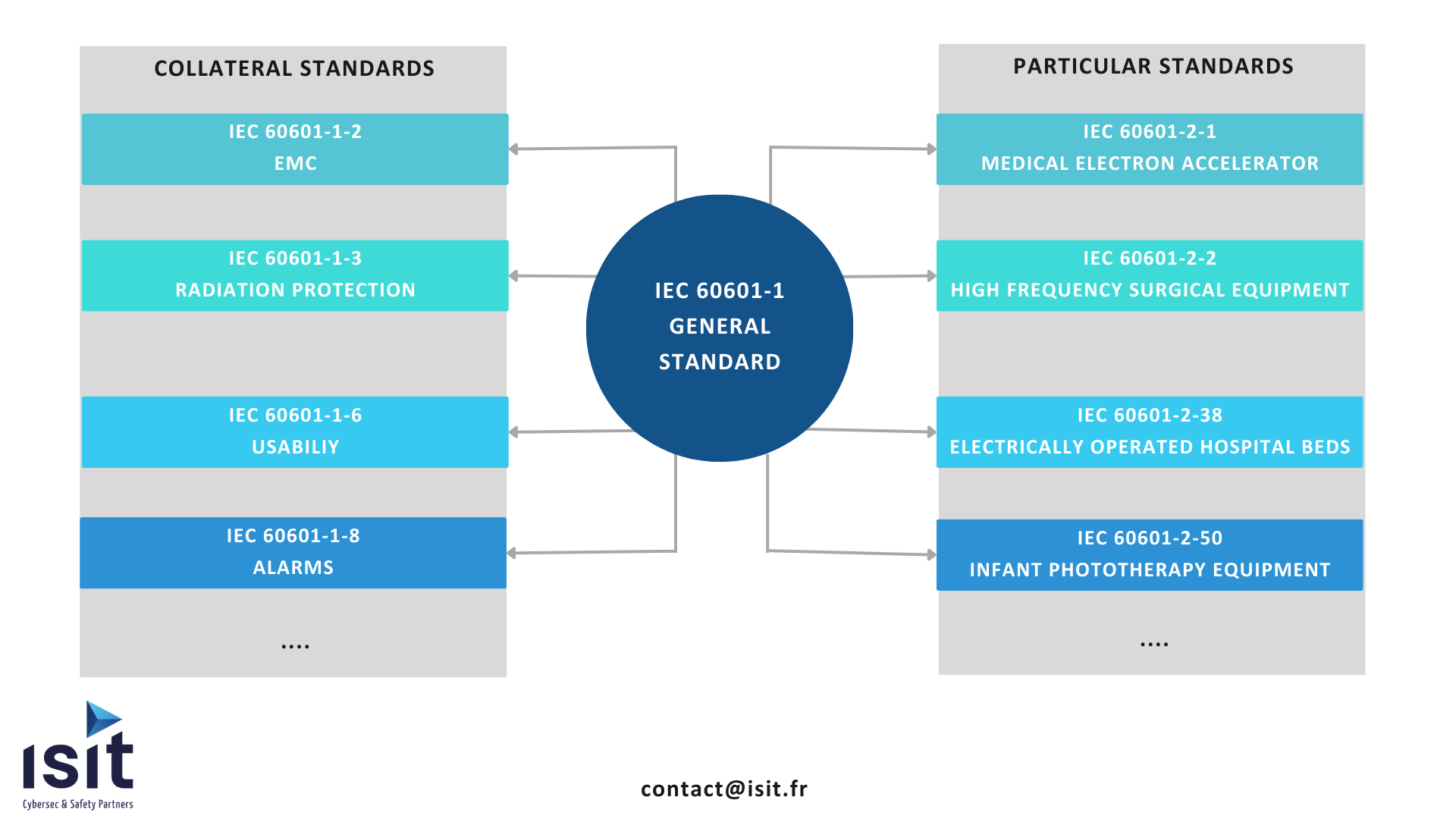

LA NORME IEC 60601-1

La norme IEC 60601-1 fait partie des normes appliquées dans le domaine des dispositifs médicaux. Elle définit les exigences en matière de sécurité de base et de performances essentielles applicables aux appareils électromédicaux.

L’IEC 60601-1 est la norme générale. D’autres normes complètent ce référentiel. Elles sont déclinées en 2 groupes :

L’IEC 60601-1 est la norme générale. D’autres normes complètent ce référentiel. Elles sont déclinées en 2 groupes :

- Les normes collatérales (IEC 60601-1-xx). Cellesci ajoutent des exigences en fonction des conditions d’utilisation ou de la conception du dispositif. Citons par exemple :

- IEC 60601-1-2 : la compatibilité électromagnétique (CEM)

- IEC 60601-1-8 : les systèmes d’alarme

- IEC 60601-1-6 : l’aptitude à l’utilisation

- IEC 60601-1-11 : les dispositifs électromédicaux utilisés au domicile

- Les normes particulières (IEC 60601-2-xx). Elles concernent des dispositifs médicaux spécifiques et complètent les exigences de la norme générale et des normes collatérales.

La norme IEC 60601-1 traite de la sécurité de base et des performances essentielles des dispositifs électromédicaux. La finalité de cette norme est qu’un

dispositif électromédical puisse être utilisé sans risques inacceptables.

La norme s’intéresse donc à de nombreuses sources de dangers :

• Dangers d’origine électrique

- Isolation des parties reliées au réseau

- Limitation des courants et tensions indésirables

- Protection des parties sous tension.

• Dangers d’origine mécanique

- Résistances des enveloppes

- Résistances des poignées, des parties servant à supporter le patient

- Résistances aux chutes/ manipulations brutales

- Stabilité de l’équipement

• Dangers liés aux rayonnements excessifs

- Prescription pour les appareils produisant des rayonnements X non désirés

- Dangers liés aux LASER/LED

- Dangers liés aux micro-ondes

• Dangers liés aux températures excessives

- Températures cohérentes avec les composants

- Températures des parties en contact avec le patient/opérateur acceptables

• Dangers liés aux caractéristiques de sortie

- Dangers liés aux erreurs d’utilisation

- Dangers concernant les commandes

• Dangers liés aux marquages et à la documentation

- Absence d’informations

- Informations erronées

• Dangers liés aux logiciels

- Dangers liés à des bugs/défauts

IEC 60601-1-4-5 : Focus

Cette norme traite de la sécurité des appareils électromédicaux et dessystèmes électromédicaux comprenant des sous-systèmes électroniques programmables.

Voici les étapes clés pour répondre aux exigences de la norme IEC 60601-1-4-5 :

Répondre aux exigences de la norme IEC 60601-1-4-5 pour les logiciels des dispositifs éléctromédicaux est un processus complexe qui nécessite une approche systématique et une collaboration étroite entre les équipes de développement de logiciels, de cybersécurité et de conformité réglementaire. La cybersécurité des dispositifs médicaux est essentielle pour garantir la sécurité des patients et la fiabilité des soins de santé connectés.

Voici les étapes clés pour répondre aux exigences de la norme IEC 60601-1-4-5 :

- Compréhension de la Norme IEC 60601-1-4-5

- Identification des Logiciels Concernés

- Évaluation des Menaces et Vulnérabilités

- Définition de l'Environnement de Sécurité

- Établissement des Exigences de Sécurité

- Implémentation des Mesures de Sécurité

- Tests et Validation

- Documentation

- Évaluation des Risques Récurrents

- Conformité Réglementaire

- Formation du Personnel

Répondre aux exigences de la norme IEC 60601-1-4-5 pour les logiciels des dispositifs éléctromédicaux est un processus complexe qui nécessite une approche systématique et une collaboration étroite entre les équipes de développement de logiciels, de cybersécurité et de conformité réglementaire. La cybersécurité des dispositifs médicaux est essentielle pour garantir la sécurité des patients et la fiabilité des soins de santé connectés.

IEC60601-1-4-5 : Solutions outils et services

ISIT propose un ensemble de solutions produits et services, allant de la sensibilisation à l’automatisation des réponses aux exigences de la norme IEC/TR 60601-4-5 /IEC 62304, en passant par l’accompagnement projet :

- Formation IEC62304 - Logiciels de Dispositifs Médicaux

- Accompagnement à la certification IEC 62304 d’un projet, rédaction du Plan d’Assurance Qualité Logiciel

- Suivi de la traçabilité des exigences au travers de l’outil de Gestion des Exigences Polarion ALM - Siemens Digital Industries Software ou du module de la suite LDRA : TBmanager

- Vérification de règles de codage et de métriques de qualité de code par l’Analyse Statique Syntaxique de LDRA TBvision Static / LDRArules

- Détection de bugs et d’erreurs « Runtime » grâce à l’Analyse Statique Avancée de CodeSecure CodeSonar et CodeSentry

- Automatisation des tests unitaires et d’Intégration avec LDRA TBrun / LDRAunit

- Mesure de la couverture structurelle avec LDRA TBvision Dynamic / LDRAcover

- Audits de code source et binaire