Pourquoi la sécurité CIP est-elle importante ?

trait de séparation

Temps de lecture : 5 minutes

L'objectif de CIP Security pour un équipement EtherNet/IP est de se protéger des communications malveillantes. Un appareil compatible CIP Security peut rejeter :

- Données ayant été modifiées

- Messages envoyés par des personnes ou des appareils non fiables

- Messages demandant des actions non autorisées

La réponse simple est que CIP Security ajoute une connexion sécurisée et des capacités de cryptage à votre appareil qui lui permettent de communiquer avec d'autres appareils de manière sécurisée, cependant, la réponse technique nous oblige à rentrer un peu plus dans le détail.

Qu'est-ce que la sécurité CIP ?

CIP Security est un moyen de transmettre en toute sécurité des données au niveau d'une couche de protocole telle que la pile EtherNet/IP. CIP Security facilite la communication sécurisée entre les périphériques d'E/S sur les sites de production dans le but de créer un transport sûr et sécurisé des informations sur les réseaux EtherNet/IP.

Un appareil connecté au CIP et auto-défendant peut :

Un appareil connecté au CIP et auto-défendant peut :

- Vérifier l'intégrité : rejeter les données modifiées

- Vérifier l'authenticité : rejeter les messages envoyés par des personnes ou des appareils non fiables

- Vérifier l'autorisation : rejeter les messages demandant des actions non autorisées

Pourquoi la sécurité CIP est-elle importante ?

Dans le passé, les fabricants ont mis en place la sécurité sous la forme d'une architecture multicouche, mais selon l' ODVA : "à mesure que les hackers deviennent plus sophistiqués, il devient plus important pour l'appareil connecté CIP - la dernière couche de défense - de se défendre.”

Non seulement les stratégies des hackers deviennent plus élaborées, mais il s'avère que beaucoup ciblent spécifiquement les environnements de fabrication. Selon CBS News , "Alors que les voleurs en ligne ciblent depuis longtemps les banques pour les hold-up numériques, le secteur de la fabrication grimpe en tête de liste des pirates."

L'une des raisons pour lesquelles les usines sont couramment ciblées par opposition à d'autres grandes entreprises sont les dommages potentiels qui peuvent être causés. Avec des équipements lourds et de gros lots de production, il existe d'innombrables façons pour un pirate informatique de faire des ravages dans une usine, comme arrêter la production, contrôler les appareils d'une manière dangereuse pour les employés, provoquer des défauts de produit, etc.

« Ces personnes qui tentent de pirater votre réseau savent que vous avez un horaire fixe. Et ils savent que les heures sont significatives pour ce que vous faites », a déclaré John Peterson, responsable des technologies de l'information chez Toyota, dans une interview avec CBS News . « Il n'y a qu'un jour et demi d'inventaire dans toute la chaîne d'approvisionnement. Et donc, si nous ne fabriquons pas notre produit à temps, cela signifie que Toyota ne fabrique pas son produit à temps, ce qui signifie qu'ils n'ont pas de voiture à vendre sur le terrain le lendemain. C'est si serré.

Avec cette connaissance, les pirates savent qu'ils peuvent facilement exiger des rançons en raison du désespoir de reprendre la production et de la sécurité des employés. C'est pourquoi il est crucial de sécuriser vos communications.

Alors que de plus en plus de fabricants commencent à développer des appareils et des applications certifiés CIP Security, nous sommes ravis de voir quelles nouvelles innovations découlent d'un environnement qui n'a pas à se soucier des pirates et peut accorder toute son attention à la production et à l'efficacité.

Non seulement les stratégies des hackers deviennent plus élaborées, mais il s'avère que beaucoup ciblent spécifiquement les environnements de fabrication. Selon CBS News , "Alors que les voleurs en ligne ciblent depuis longtemps les banques pour les hold-up numériques, le secteur de la fabrication grimpe en tête de liste des pirates."

L'une des raisons pour lesquelles les usines sont couramment ciblées par opposition à d'autres grandes entreprises sont les dommages potentiels qui peuvent être causés. Avec des équipements lourds et de gros lots de production, il existe d'innombrables façons pour un pirate informatique de faire des ravages dans une usine, comme arrêter la production, contrôler les appareils d'une manière dangereuse pour les employés, provoquer des défauts de produit, etc.

« Ces personnes qui tentent de pirater votre réseau savent que vous avez un horaire fixe. Et ils savent que les heures sont significatives pour ce que vous faites », a déclaré John Peterson, responsable des technologies de l'information chez Toyota, dans une interview avec CBS News . « Il n'y a qu'un jour et demi d'inventaire dans toute la chaîne d'approvisionnement. Et donc, si nous ne fabriquons pas notre produit à temps, cela signifie que Toyota ne fabrique pas son produit à temps, ce qui signifie qu'ils n'ont pas de voiture à vendre sur le terrain le lendemain. C'est si serré.

Avec cette connaissance, les pirates savent qu'ils peuvent facilement exiger des rançons en raison du désespoir de reprendre la production et de la sécurité des employés. C'est pourquoi il est crucial de sécuriser vos communications.

Alors que de plus en plus de fabricants commencent à développer des appareils et des applications certifiés CIP Security, nous sommes ravis de voir quelles nouvelles innovations découlent d'un environnement qui n'a pas à se soucier des pirates et peut accorder toute son attention à la production et à l'efficacité.

Menaces EtherNet/IP potentielles

EtherNet/IP n'a pas de sécurité intégrée, ce qui signifie qu’il n’y a aucune protection contre les « acteurs » qui tentent d'usurper des appareils et d'établir / de répondre à des connexions sur votre réseau. Par exemple, si votre EtherNet / IP adapter n’a pas de connexion propriétaire exclusive actuelle avec un scanner, un scanner usurpé peut se connecter à votre adapter et affirmer ses sorties. Ce n'est qu'un des nombreux scénarios qui menacent la sécurité de votre appareil EtherNet/IP, et lorsque ces scénarios se concrétisent, cela pourrait faire des ravages sur vos réseaux.

Voici un aperçu de haut niveau des différentes menaces qui peuvent avoir lieu sur votre domaine :

Voici un aperçu de haut niveau des différentes menaces qui peuvent avoir lieu sur votre domaine :

- Adresses IP et MAC usurpées

- Les appareils piratés exécutent un code qui n'est pas le leur

- scanners usurpés ; toute entité capable peut agir en tant que scanner et se connecter à votre appareil si elle dispose de l'adresse IP et des informations sur le point de connexion d'un adapteur non protégé.

- Adapter usurpés ; toute entité capable peut agir en tant que dispositif adapter si elle dispose de l'adresse IP, des informations sur les points de connexion et que les points de connexion sont exposés

- Données de connexion injectées qui sont surveillées sur le fil

Comment CIP Security protège vos appareils

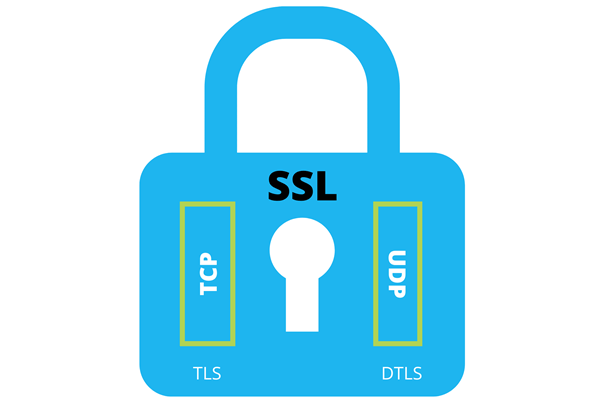

Avec CIP Security, les connexions Ethernet/IP sont sécurisées à l'aide d’une couche de socket sécurisée (SSL) qui garantit l' intégrité, l'authenticité et l'autorisation .

À l'intérieur du SSL, le Transport Layer Security (TLS) est utilisé comme tunnel pour les messages TCP (Transmission Control Protocol), qui pour EtherNet/IP sont des messages explicites. Pour les messages UDP (User Datagram Protocol), le tunnel est Datagram Transport Layer Security (DTLS). Dans le cas d'EtherNet/IP, il s'agit de messagerie implicite.

Pour authentifier les appareils, CIP Security s'assure que les communications proviennent d’appareils valides à l'aide de certificats numériques ( Certs ) ou de clés pré-partagées (PSK) .

À l'intérieur du SSL, le Transport Layer Security (TLS) est utilisé comme tunnel pour les messages TCP (Transmission Control Protocol), qui pour EtherNet/IP sont des messages explicites. Pour les messages UDP (User Datagram Protocol), le tunnel est Datagram Transport Layer Security (DTLS). Dans le cas d'EtherNet/IP, il s'agit de messagerie implicite.

Pour authentifier les appareils, CIP Security s'assure que les communications proviennent d’appareils valides à l'aide de certificats numériques ( Certs ) ou de clés pré-partagées (PSK) .

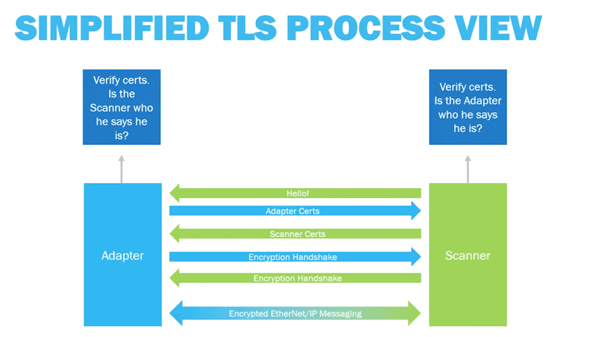

Voici une version de haut niveau de la façon dont le processus TLS agit comme un tunnel pour les messages explicites :

Pour expliquer plus en détail, le scanner établit une connexion avec l’adapter du côté de la sécurité. Ensuite, l'adapter transmet son certificat au scanner pour s'assurer qu'il s'agit du bon adapter. Le scanner transmet son certificat à l’adapter afin q’il sache que le scanner est réel. Ils passent ensuite par un processus de poignée de main de cryptage, et une fois que tout cela est effectué, la messagerie CIP commence. Cela fonctionne également de manière très similaire pour le processus DTLS.

Protégez vos équipements EtherNet/IP avec la sécurité CIP

Les failles de sécurité constituent une menace sans cesse croissante, les acteurs malveillants cherchant des moyens de provoquer des perturbations et des destructions. CIP Security permet aux équipements EtherNet/IP de se protéger des communications malveillantes. Les appareils compatibles CIP Security peuvent maintenir l'intégrité des données en rejetant les données qui ont été modifiées, cultiver l'authenticité de l'appareil en rejetant les messages envoyés par des personnes ou des appareils non fiables et gérer l'autorisation en rejetant les messages qui demandent des actions qui ne sont pas autorisées.

Pour en savoir plus sur la manière dont CIP Security protège vos appareils, regardez le webinaire à la demande de Pyramid : Défendez vos réseaux d'automatisation avec CIP Security. En plus d'expliquer le fonctionnement de CIP Security, il aborde également les bases de CIP Security et comment ajouter CIP Security à vos appareils.

Pour en savoir plus sur la manière dont CIP Security protège vos appareils, regardez le webinaire à la demande de Pyramid : Défendez vos réseaux d'automatisation avec CIP Security. En plus d'expliquer le fonctionnement de CIP Security, il aborde également les bases de CIP Security et comment ajouter CIP Security à vos appareils.