Les intégrations sont la clé du succès dans DevSecOps pour le développement embarqué

trait de séparation

Temps de lecture : 6 min

Le terme DevSecOps est une contraction du développeur, de la sécurité et des opérations. Malgré le battage médiatique des mots à la mode, cela a des implications positives pour améliorer la qualité, la sécurité et la sécurité fonctionnelle des applications logicielles embarquées.

De nombreuses organisations ont adopté DevOps au cours des dernières années et intégré leurs processus d’intégration et de déploiement continus. Cependant, dans de nombreux cas, la sécurité a été laissée de côté dans ce pipeline intégré uniquement pour causer des problèmes dans les environnements de production qui sont alors coûteux et longs à résoudre.

De nombreuses organisations ont adopté DevOps au cours des dernières années et intégré leurs processus d’intégration et de déploiement continus. Cependant, dans de nombreux cas, la sécurité a été laissée de côté dans ce pipeline intégré uniquement pour causer des problèmes dans les environnements de production qui sont alors coûteux et longs à résoudre.

Au sommaire de cet article :

- Importance des tests de sécurité des applications statiques (SAST)

- Pourquoi DevSecOps

- Déplacer la sécurité vers la gauche

- L’importance de SAST dans DevSecOps

- Avantages de SAST dans DevSecOps

- CodeSonar SAST Solution

- Présentation de CodeSonar dans DevSecOps

- DevSecOps Tech Stack et intégrations CodeSonar

- Intégration Ci/CD CodeSonar – Exemple GitLab

- CodeSonar : Rapports de sécurité intégrés

- Résumé

Dans DevSecOps, les entreprises visent à placer la sécurité comme une préoccupation principale dans les processus quotidiens en abordant la sécurité tout au long du cycle de vie du développement logiciel (SDLC).

Cet article examine le rôle des solutions de test statique de sécurité des applications (SAST) telles que GrammaTech CodeSonar, et comment les intégrations de tests, de processus et de pipelines sont la clé du succès avec DevSecOps.

Cet article examine le rôle des solutions de test statique de sécurité des applications (SAST) telles que GrammaTech CodeSonar, et comment les intégrations de tests, de processus et de pipelines sont la clé du succès avec DevSecOps.

Importance des tests de sécurité des applications statiques (SAST)

Aujourd’hui, de nombreux produits SAST sont conçus pour bien s’intégrer à presque toutes les chaînes d’outils d’automatisation logicielle, ainsi qu’à la méthodologie et aux processus de développement. Cela est principalement dû au fait qu’ils peuvent être utilisés localement par les développeurs sur leur bureau pour un retour instantané et utilisés pour analyser une version complète, qu’elle soit effectuée toutes les heures ou chaque fois qu’elle est planifiée. De plus, les produits SAST peuvent être utilisés de manière totalement autonome et ne nécessitent aucune interaction avec les testeurs ou les développeurs. Les produits SAST commerciaux tels que CodeSonar utilisent une analyse statique avancée pour :

- Validez les normes de codage et les meilleures pratiques telles que l’application de normes de codage sûres et sécurisées telles que MISRA, JPL, CERT-C, etc.

- Vérification statique à l’aide de concepts de méthode formels pour trouver des défauts complexes tels que le dépassement de la mémoire tampon et les données externes non vérifiées (données contaminées), entre autres.

- Détection de l’utilisation abusive des API à l’aide d’heuristiques basées sur la comparaison du code analysé à l’utilisation correcte collectée à partir d’un vaste corpus de code.

- Alertez les développeurs en cas de comportement suspect tel que le code mort, les variables non initialisées et inutilisées.

Pourquoi DevSecOps

La sécurité n’est pas intentionnellement ignorée, mais à moins qu’elle ne fasse partie de la culture de développement, qu’elle ne soit intégrée aux exigences du produit et soutenue par tous les niveaux de l’organisation, elle est souvent ignorée. Ce qui conduit les équipes logicielles à déléguer les tests de sécurité à la fin de l’effort de développement, en essayant de « s’attaquer » à la sécurité à la fin. La plupart des équipes logicielles comprennent que ce n’est pas optimal, mais le coût de ne pas construire de sécurité doit leur être mieux communiqué. Laisser la sécurité jusqu’au bout est un scénario « payer maintenant, ou beaucoup plus tard ».

En outre, l’une des principales raisons d’intégrer la sécurité dans les processus Agile et les pipelines CI/CD est de s’appuyer sur les connaissances qui s’accumulent au cours du projet. Il n’est pas raisonnable de s’attendre à ce que les équipes logicielles comprennent parfaitement la surface d’attaque de leur produit au début du projet. Au fil du temps, la modélisation des menaces est améliorée en intégrant la sécurité dans les opérations quotidiennes et en accumulant l’expertise et les connaissances. Commencer tôt est la clé.

La sécurité n’est plus une fonctionnalité de produit « agréable à avoir », c’est maintenant une exigence et vos clients s’attendent à ce que votre logiciel soit sécurisé. Le marché l’exige et, pour de nombreuses organisations de développement embarquées, c’est étroitement lié à leur engagement en faveur de la sécurité et de la haute qualité. Dans certains cas, les produits doivent répondre aux normes de l’industrie avec de bonnes pratiques d’ingénierie et une diligence raisonnable dans la conception, le développement, les essais et la documentation. Les développeurs embarqués ont toutes les raisons commerciales, le « pourquoi » pour la sécurité, mais manquent souvent du « comment ».

En outre, l’une des principales raisons d’intégrer la sécurité dans les processus Agile et les pipelines CI/CD est de s’appuyer sur les connaissances qui s’accumulent au cours du projet. Il n’est pas raisonnable de s’attendre à ce que les équipes logicielles comprennent parfaitement la surface d’attaque de leur produit au début du projet. Au fil du temps, la modélisation des menaces est améliorée en intégrant la sécurité dans les opérations quotidiennes et en accumulant l’expertise et les connaissances. Commencer tôt est la clé.

La sécurité n’est plus une fonctionnalité de produit « agréable à avoir », c’est maintenant une exigence et vos clients s’attendent à ce que votre logiciel soit sécurisé. Le marché l’exige et, pour de nombreuses organisations de développement embarquées, c’est étroitement lié à leur engagement en faveur de la sécurité et de la haute qualité. Dans certains cas, les produits doivent répondre aux normes de l’industrie avec de bonnes pratiques d’ingénierie et une diligence raisonnable dans la conception, le développement, les essais et la documentation. Les développeurs embarqués ont toutes les raisons commerciales, le « pourquoi » pour la sécurité, mais manquent souvent du « comment ».

Déplacer la sécurité vers la gauche ou Shift Left

Qu’est-ce que cela signifie de « déplacer la sécurité vers la gauche » ?

L’objectif est de commencer à analyser et à tester le code dès que possible, en le rapprochant du début du projet, qui est le côté gauche du cycle de vie du développement logiciel (SDLC). La motivation pour cela est de trouver et de réparer les défauts le plus tôt possible, plus tôt ils sont trouvés, moins chers et faciles à réparer. Les vulnérabilités de sécurité trouvées plus tard dans le développement ou pire, dans un produit livré, sont beaucoup plus coûteuses à corriger, jusqu’à 100 fois plus chères (à l’exclusion d’autres coûts imprévus tels que la perte d’activité, les rappels et l’impact sur la réputation).

L’objectif est de commencer à analyser et à tester le code dès que possible, en le rapprochant du début du projet, qui est le côté gauche du cycle de vie du développement logiciel (SDLC). La motivation pour cela est de trouver et de réparer les défauts le plus tôt possible, plus tôt ils sont trouvés, moins chers et faciles à réparer. Les vulnérabilités de sécurité trouvées plus tard dans le développement ou pire, dans un produit livré, sont beaucoup plus coûteuses à corriger, jusqu’à 100 fois plus chères (à l’exclusion d’autres coûts imprévus tels que la perte d’activité, les rappels et l’impact sur la réputation).

L’importance de SAST dans DevSecOps

Les produits d’analyse statique tels que CodeSonar de GrammaTech fournissent un support à DevSecOps en assurant une qualité de code continue, réduisant considérablement les coûts et les risques de problèmes de sécurité et de fiabilité dans les logiciels. Avec SAST, vous trouvez et résolvez les problèmes de sécurité pendant le développement et non plus tard, tout en appliquant les meilleures pratiques et les normes de codage pour prévenir les faiblesses logicielles et les vulnérabilités futures qui peuvent avoir un impact négatif sur la sécurité et la sûreté fonctionnelle du produit final.

Avantages de SAST dans DevSecOps

En outre, aux avantages énumérés ci-dessus, les solutions SAST offrent d’autres avantages dans le contexte de DevSecOps :

- Intégration transparente dans le cycle de vie du développement logiciel : Intégrez SAST de manière transparente dans votre flux de travail CI/CD afin qu’il devienne un processus natif pour votre équipe de développement. Cela garantit un codage sécurisé et la conformité aux normes de codage de sécurité sécurisées.

- Sécurité dès la conception : Détectez les erreurs/vulnérabilités tôt lorsqu’elles sont plus faciles à corriger. Réduisez les risques et les coûts associés à la correction des vulnérabilités. Prévenez les faiblesses logicielles grâce à des normes de codage sécurisées.

- De meilleures applications, plus vite : L’automatisation est la clé d’un pipeline DevSecOps qui fonctionne correctement. SAST fournit des tests de sécurité automatisés – plus rapides, plus approfondis et plus précis que les tests manuels. Cela vous permet d’accélérer le développement d’applications et de fournir un code de meilleure qualité et plus sécurisé et plus sûr.

- Soutenir les principes DevSecOps: Les produits SAST prennent en charge les principes DevSecOps tels que l’amélioration du travail d’équipe et de la collaboration en mettant l’accent sur l’automatisation et l’activation du développement. Les résultats des tests peuvent être partagés entre les équipes de développement afin d’encourager l’amélioration continue.

CodeSonar SAST Solution

CodeSonar est une plate-forme d’analyse statique multilingue prenant en charge les jeux d’instructions C/C++, C#, Java, Android et Intel-32/64, ARMv7, ARMv8 pour l’analyse binaire. Il fournit une interface conviviale pour les développeurs avec une explication claire des avertissements et des informations de suivi des erreurs.

En s’intégrant de manière transparente aux systèmes de suivi des avertissements DevSecOps et CI/CD avec des capacités de suppression, CodeSonar fournit des résultats d’analyse approfondis au sein des plates-formes CI/CD telles que GitLab, GitHub et Jenkins.

En s’intégrant de manière transparente aux systèmes de suivi des avertissements DevSecOps et CI/CD avec des capacités de suppression, CodeSonar fournit des résultats d’analyse approfondis au sein des plates-formes CI/CD telles que GitLab, GitHub et Jenkins.

Présentation de CodeSonar dans DevSecOps

Voici les étapes que nous recommandons pour une intégration en douceur de CodeSonar dans DevSecOps :

- Introduire des tests de sécurité des applications statiques dans l’organisation est un moyen de souligner les avantages et les avantages de l’utilisation de SAST dans vos flux de travail actuels. Une partie de cela consiste à exécuter une analyse de base initiale sur les applications en cours de développement afin d’établir l’état actuel de la sécurité.

- Examiner et traiter les résultats hautement prioritaires en fonction des vulnérabilités les plus importantes et filtrer ou différer les avertissements moins importants. Il est facile pour les utilisateurs initiaux de se laisser prendre par les détails de ces premiers rapports d’analyse. CodeSonar fournit un score d’avertissement utile pour mettre en évidence les bogues les plus graves à étudier en premier.

- Optimisez les processus de génération et la configuration pour affiner les avertissements qui intéressent le plus votre organisation. Il peut s’agir de règles standard de codage spécifiques et de types de faiblesses logicielles à détecter. Il est préférable de se concentrer dès le début sur les vulnérabilités à fort impact et de gravité élevée.

- Intégrez-les dans les pipelines CI/CD en intégrant CodeSonar à l’un des outils d’orchestration populaires tels que GitHub, GitLab ou Jenkins. Des plug-ins sont disponibles auprès de GrammaTech qui intègrent l’analyse CodeSonar avec divers déclencheurs tels que les demandes de fusion ou d’attraction ou pour les builds planifiées.

- Déploiement auprès des développeurs par étapes. Au début, il est logique d’amener les développeurs à s’attaquer à de nouveaux avertissements de gravité élevée. Au fur et à mesure que le confort avec l’outil s’améliore, l’arriéré d’avertissements de sécurité peut être introduit. Il est important d’éviter le désir de s’attaquer à plus d’avertissements que les développeurs peuvent gérer.

- Automatisez les demandes de fusion en ajoutant une analyse SAST à chaque demande. De cette façon, l’analyse de la sécurité est effectuée en temps réel, ce qui permet de prévenir ou de détecter les vulnérabilités avant qu’elles ne deviennent des produits.

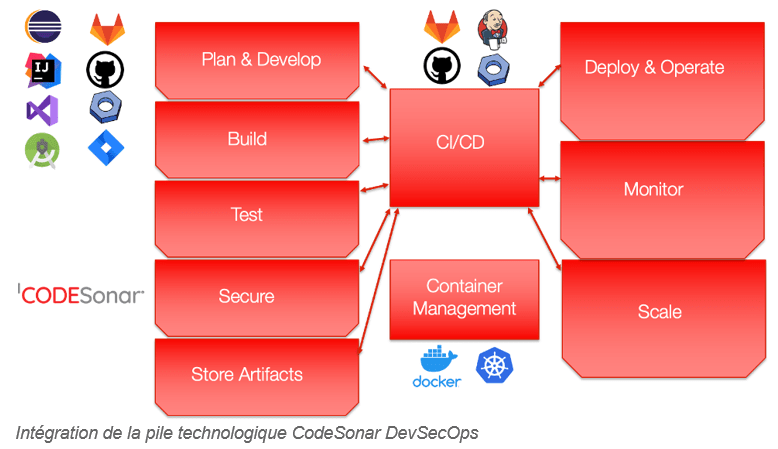

DevSecOps Tech Stack et intégrations CodeSonar

CodeSonar offre un riche ensemble d’intégrations dans toutes les parties de la pile DevSecOps. Du côté du développement de la pile, il existe des intégrations avec des IDE tels qu’Eclipse et Visual Studio et des référentiels de développement dans GitHub et GitLab. CodeSonar peut soutenir les environnements de conteneur Docker pour l’évolutivité et la portabilité. L’intégration s’étend au flux de travail CI/CD et aux outils d’orchestration tels que GitLab, GitHub et Jenkins.

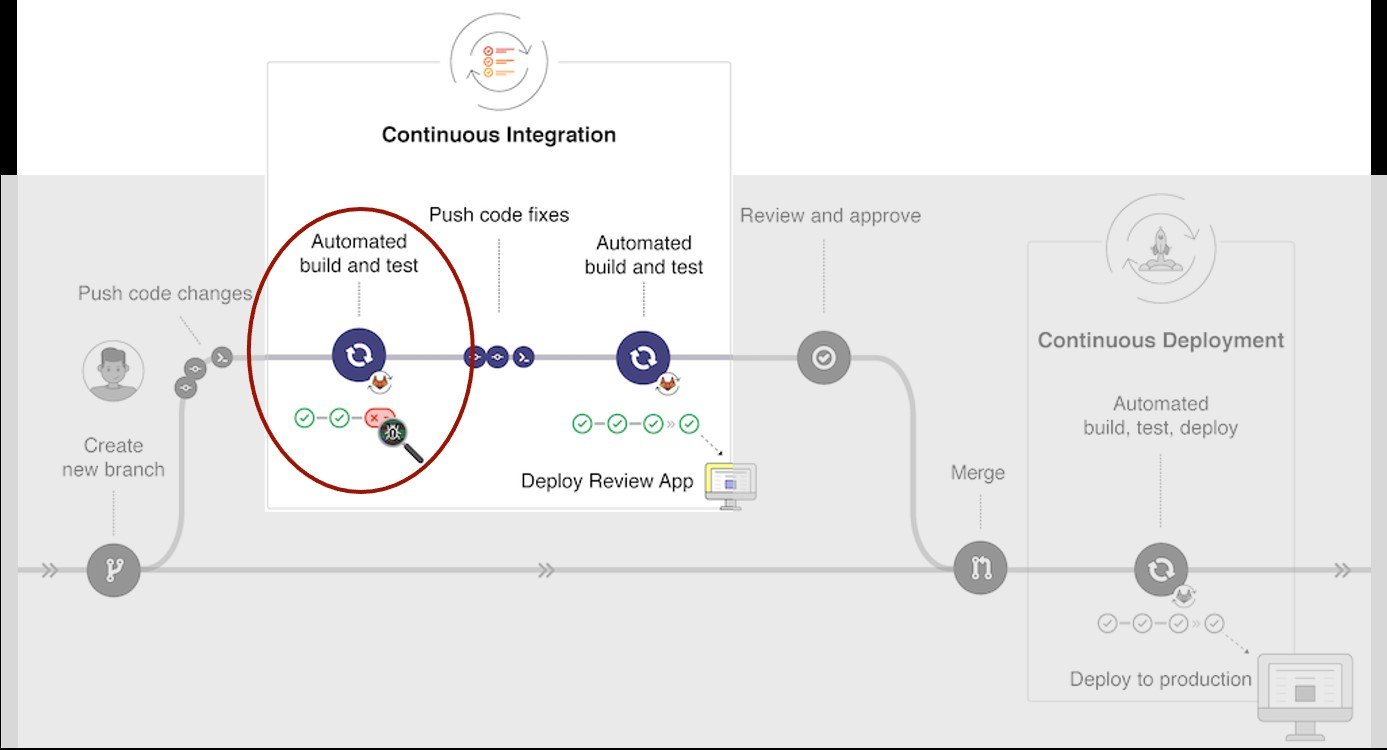

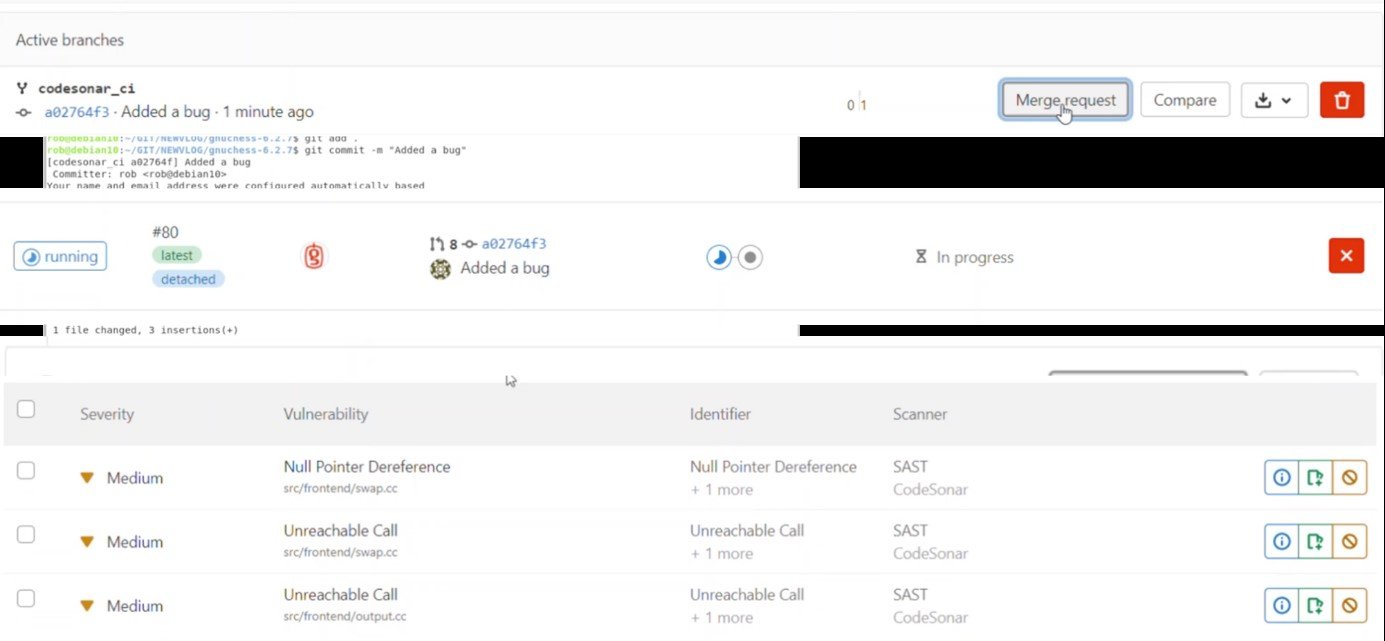

Intégration Ci/CD CodeSonar – Exemple GitLab

Pour illustrer le type d’intégration que CodeSonar fournit, considérez notre intégration GitLab. CodeSonar est appelé pendant la phase automatisée et de génération du processus d’intégration continue dans un flux de travail GitLab. Comme pour la plupart des modifications de code de développeur, une nouvelle branche est créée et des correctifs ou de nouvelles fonctionnalités sont ajoutés. Pendant la phase de génération, l’analyse CodeSonar est effectuée en même temps. Les erreurs et les avertissements de la build et de CodeSonar sont fournis aux développeurs dans leur interface familière. Une fois l’opération terminée, une demande de fusion est utilisée pour envoyer ces modifications dans la branche principale.

Le flux de travail des développeurs reste inchangé et les développeurs restent dans les outils et l’interface utilisateur qu’ils connaissent.

CodeSonar : Rapports de sécurité intégrés

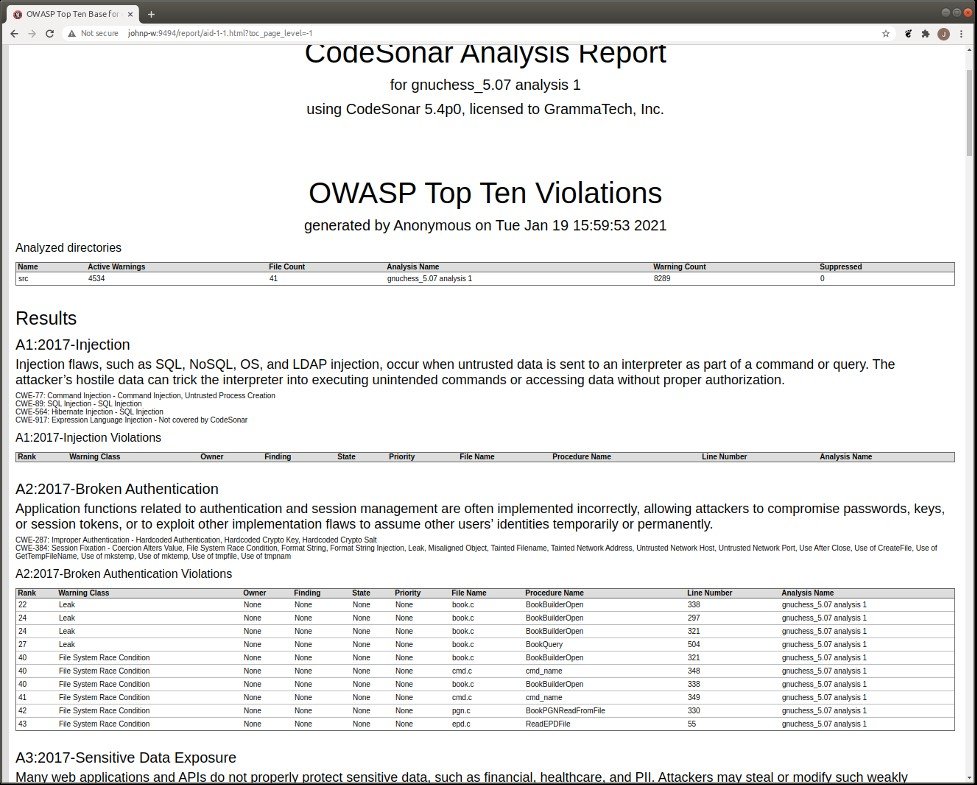

Un autre aspect important de l’intégration de CodeSonar dans DevSecOps est la possibilité de créer des rapports spécifiquement pour les normes de l’industrie telles que OWASP Top 10 (2017), SANS/CWE Top 25 (2020). Un rapport complet affichant les risques de sécurité des applications qui ont été détectés dans l’analyse avec la classe d’avertissement CodeSonar spécifique qui a été signalée. Un rapport de violation OWASP Top 10 est présenté ci-dessous.

Les intégrations sont la clé du succès dans DevSecOps pour le développement embarqué

SAST joue un rôle important dans l’amélioration de la qualité, de la sécurité et de la sûreté, et il est impératif qu’il fasse partie de chaque pipeline de développement DevSecOps. SAST permet de créer de meilleures applications plus rapidement, mais en changeant la qualité et la sécurité plus tôt dans le cycle de développement. CodeSonar est conçu pour s’intégrer de manière transparente aux IDE standard de l’industrie et aux outils d’orchestration CI/CD afin d’en faire une partie naturelle du processus DevSecOps. Les développeurs peuvent améliorer la sécurité de leur code de manière incrémentielle à mesure que l’expertise en matière d’outils se développe tout en continuant à travailler dans leur environnement de développement familier.

Demandez une démo CodeSonar pour savoir comment vous pouvez « basculer à gauche ».

Demandez une démo CodeSonar pour savoir comment vous pouvez « basculer à gauche ».