La cybersécurité dans les applications industrielles IEC62443

trait de séparation

La cybersécurité est un problème critique non seulement pour les infrastructures des technologies de l'information, mais aussi pour les technologies d'exploitation et les systèmes embarqués.

Ce livre blanc sur la sécurité répond à 5 questions clés sur la cybersécurité industrielle.

- Dans quelle mesure les usines du futur seront-elles connectées à des systèmes de niveau supérieur ?

- Les usines d'aujourd'hui ne sont-elles pas des systèmes fermés, inaccessibles de l'extérieur ?

- Qui sera responsable de la sécurité d'une usine ?

- Dois-je protéger tous mes produits ou puis-je protéger uniquement ceux qui sont considérés comme à risque ? Et comment puis-je savoir quels sont les produits à risque ?

- Le fabricant de machines est-il responsable du respect des exigences de sécurité de l'usine ?

La sécurité dans une application embarquée comporte ses propres défis et elle affecte l'ensemble du cycle de vie du produit, en commençant par la définition, puis la conception, le développement, les tests et l'environnement de production. Mais en même temps, la sécurité du produit est quelque peu dynamique, ce qui exige que les dispositifs déjà installés sur le terrain soient maintenus à jour pendant leur fonctionnement. La sécurité doit donc être envisagée à plus long terme et elle affecte la gestion de l'ensemble du cycle de vie du produit.

Un défi supplémentaire est lié à la portée de la mise en œuvre de la sécurité dans le dispositif.

Comme indiqué, la norme IEC 62443 définit des niveaux de sécurité de 1 à 4, en fonction des risques, la complexité de l’attaque requise, la taille et la motivation des cybercriminels vis-à-vis d’une application spécifique. Ces niveaux de sécurité définissent la résilience que doit avoir un dispositif industriel ainsi que les mesures de sécurité qui doivent être mises en œuvre.

La difficulté réside dans le fait que ces niveaux de sécurité sont très diversifiés dans la pratique et qu'ils sont très spécifiques aux applications et aux utilisateurs. Les fabricants de dispositifs doivent donc trouver le bon équilibre entre le niveau de sécurité, la complexité de mise en œuvre et le coût moyen.

Pour une protection complète conformément à la norme IEC 62443, les exigences suivantes s'appliquent à l'appareil lui-même :

Démarrage sécurisé : Une chaîne de sécurité vérifie et garantit l'authenticité de chaque élément, du matériel à la configuration en passant par le firmware, où chaque élément étant signé individuellement. Des certificats sont utilisés pour cette authentification et pour une communication sécurisée, ils doivent être gérés et délivrés au dispositif. La gestion des utilisateurs et des rôles est également nécessaire.

Toutes les informations confidentielles présentes sur le dispositif, telles que les clés privées, doivent être protégées contre toute extraction possible, grâce à un stockage sécurisé de ces clés. Les interfaces de communication avec l'extérieur doivent également être configurées de manière sécurisée.

Les certificats sont un élément majeur de la communication sécurisée. Ils sont utilisés pour identifier le propriétaire du certificat comme un partenaire de confiance dans la communication. Ainsi tout utilisateur peut vérifier la signature de l’autorité (CA : Certificate Authority) qui a émis le certificat et s’assurer ainsi de l’authenticité du correspondant avec qui il communique.

Un dispositif doit disposer de ressources suffisantes pour résister aux attaques, ainsi que de la capacité de traitement supplémentaire requise par le mécanisme de sécurité. Toutes les interfaces possibles mais non utilisées doivent être fermées, comme les ports, les interfaces JTAG, etc.

En résumé, en comblant le fossé entre l’IT et l'OT, l'OT fait de plus en plus partie d'une chaîne de systèmes qui peut être piratée. Les environnements industriels devront être entièrement sécurisés pour cela. Cette sécurité concerne toutes les personnes, tous les processus, tous les systèmes et tous les composants impliqués.

Les fabricants qui cherchent à intégrer des capacités de communication industrielle et IIoT sécurisées dans leurs produits sont confrontés à de nombreux défis. Ces technologies de sécurité industrielle sont encore jeunes, diversifiées pour tout protocole industriel et de nombreux aspects restent à définir. La maîtrise du développement de produits sécurisés est liée à des compétences et des processus importants qui doivent être établis. Cela signifie une courbe d'apprentissage plus longue, un délai de mise sur le marché plus long et donc des investissements importants.

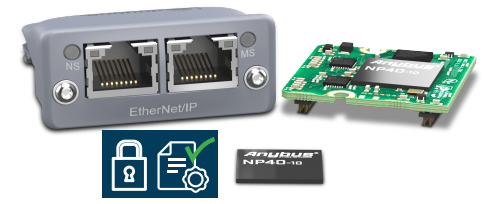

Plusieurs options sont disponibles pour relever ces défis. La modularisation de l'interface de communication permet de séparer les aspects spécifiques de communication et de sécurité des fonctionnalités de base de l'appareil - là où le client a son expertise. Elle offre la possibilité d'utiliser des solutions de communication existantes et éprouvées qui intègrent déjà les fonctionnalités attendues.

Le risque et le délai de mise sur le marché de l'exécution peuvent ainsi être considérablement réduits pour se concentrer sur ce qui importe vraiment - la fonctionnalité de votre appareil - et crée rapidement une courbe d'apprentissage mieux adaptée au marché et aux attentes du client.

Et dans ce choix, il est également pertinent d'envisager une relation à long terme avec un partenaire pour assurer la sécurité tout au long du cycle de vie du produit.

En résumé, en comblant le fossé entre l’IT et l'OT, l'OT fait de plus en plus partie d'une chaîne de systèmes qui peut être piratée. Les environnements industriels devront être entièrement sécurisés pour cela. Cette sécurité concerne toutes les personnes, tous les processus, tous les systèmes et tous les composants impliqués.

Les fabricants qui cherchent à intégrer des capacités de communication industrielle et IIoT sécurisées dans leurs produits sont confrontés à de nombreux défis. Ces technologies de sécurité industrielle sont encore jeunes, diversifiées pour tout protocole industriel et de nombreux aspects restent à définir. La maîtrise du développement de produits sécurisés est liée à des compétences et des processus importants qui doivent être établis. Cela signifie une courbe d'apprentissage plus longue, un délai de mise sur le marché plus long et donc des investissements importants.

Plusieurs options sont disponibles pour relever ces défis. La modularisation de l'interface de communication permet de séparer les aspects spécifiques de communication et de sécurité des fonctionnalités de base de l'appareil - là où le client a son expertise. Elle offre la possibilité d'utiliser des solutions de communication existantes et éprouvées qui intègrent déjà les fonctionnalités attendues.

Le risque et le délai de mise sur le marché de l'exécution peuvent ainsi être considérablement réduits pour se concentrer sur ce qui importe vraiment - la fonctionnalité de votre appareil - et crée rapidement une courbe d'apprentissage mieux adaptée au marché et aux attentes du client.

Et dans ce choix, il est également pertinent d'envisager une relation à long terme avec un partenaire pour assurer la sécurité tout au long du cycle de vie du produit.