Êtes-vous prêt pour le Cyber Resilience Act ( CRA )?

trait de séparation

Temps de Lecture : 6 minutes - Auteur : Winston Leung - Senior Manager QNX.

Il y a un moment dans notre vie où l'on franchit la porte de sa première maison et où tout semble possible. Vous vous tenez dans les pièces vides, écoutant l'écho de vos propres pas contre les murs. C'est la vôtre, l'endroit où votre vie va se dérouler. Vous y accueillerez vos amis et votre famille. C'est là que vous borderez vos proches ce soir, avec un sentiment de sécurité tranquille alors qu'ils s'endormiront. Mais ce sentiment de sécurité n'est pas le fruit du hasard. Il est construit. C'est dans les portes en bois massif qui ne se fendront pas sous la pression. C'est dans les fenêtres incassables qui résistent à la tempête. C'est dans les fondations en béton qui ne se fissureront pas sous l'effet des cycles de gel et de dégel de l'hiver. Parce que lorsqu'on construit une maison, on ne pense pas seulement à aujourd'hui, mais à tous les jours qui suivront. À la protection de ce qui compte le plus.

Imaginez que vous êtes l'architecte qui construit la maison de vos rêves. Chaque décision - la disposition, les matériaux, l'emplacement des murs et des portes - est un choix délibéré pour protéger ce qui est précieux à l'intérieur. Vous voyez l'ensemble du système - le cadre, les points d'accès, les vulnérabilités potentielles. Il ne s'agit pas seulement de murs et de fenêtres ; il s'agit de comprendre où se trouvent les faiblesses et comment les sécuriser. Y a-t-il une fissure qui pourrait s'élargir sous la pression ? Une porte qui pourrait être forcée ? Une fenêtre qui pourrait voler en éclats ? Il est tout aussi important d'identifier ces points vulnérables que de les renforcer.

Dans le monde numérique, le produit que vous construisez est votre maison. Et tout comme une maison physique, chaque composant doit être construit avec intention, avec un engagement inébranlable en matière de sécurité. La loi sur la cyber-résilience de l'Union européenne (règlement (UE) 2024/2847) sert de modèle, garantissant que chaque produit numérique entrant sur le marché de l'UE est construit pour durer. Il s'agit d'utiliser les meilleurs matériaux, d'engager les bons experts et de s'assurer qu'en cas de tempête, votre maison numérique ne se contente pas de rester debout, mais qu'elle tient bon.

Considérez le CRA de l'UE comme votre code de construction - un cadre qui vous guide, en tant qu'architecte, dans la construction de votre maison numérique. Chaque choix que vous faites, qu'il s'agisse d'utiliser des composants libres, des logiciels commerciaux ou des solutions personnalisées, doit s'aligner sur ce plan. Il ne s'agit pas seulement de conformité ; il s'agit de s'assurer que chaque porte est renforcée, que chaque fenêtre est à l'épreuve des chocs et que chaque fondation est solide. Car lorsque les tempêtes numériques frapperont - et elles frapperont - c'est la solidité de ces choix qui déterminera si votre produit tiendra bon ou s'écroulera sous la pression.

Cyber Resilience Act (CRA) : présentation

Le Cyber Resilience Act (CRA) constitue un cadre réglementaire essentiel pour renforcer la cybersécurité des produits numériques dans l'Union européenne. Il répond à la prolifération croissante des appareils connectés et à l'augmentation correspondante des cyberattaques qui menacent la sécurité des utilisateurs, la confidentialité des données et la stabilité du marché. En imposant un ensemble uniforme d'exigences en matière de cybersécurité, le CRA protège les consommateurs et les entreprises contre les dommages financiers, opérationnels et de réputation causés par les vulnérabilités des produits numériques. Elle cherche également à éliminer le patchwork législatif entre les États membres de l'UE, favorisant ainsi un écosystème numérique plus cohérent et plus sûr. En fin de compte, l'objectif du CRA est d'atténuer les risques de cybersécurité associés aux produits matériels et logiciels, en veillant à ce qu'ils restent sécurisés tout au long de leur cycle de vie.

Considérez le CRA comme la fondation unifiée qui maintient votre maison numérique stable. Il est entré en vigueur le 11 décembre 2024, fixant une série d'échéances que les fabricants doivent respecter. D'ici au 11 septembre 2026, tous les fabricants doivent se conformer aux obligations de signalement des vulnérabilités, c'est-à-dire identifier les fissures dans la structure numérique avant qu'elles ne se transforment en quelque chose de plus dangereux, et la fenêtre de conformité totale se termine le 11 décembre 2027.

Si le CRA introduit de vastes obligations pour les produits numériques, son application est plus nuancée qu'il n'y paraît à première vue. Tous les produits ne tombent pas sous le coup de la réglementation, mais les composants numériques, tels que les systèmes d'exploitation intégrés et les services connectés, entrent effectivement dans le champ d'application, en particulier lorsqu'ils font partie d'offres commerciales. Le CRA exclut un sous-ensemble de produits dans certains secteurs qui relèvent d'autres réglementations en matière de cybersécurité :

Considérez le CRA comme la fondation unifiée qui maintient votre maison numérique stable. Il est entré en vigueur le 11 décembre 2024, fixant une série d'échéances que les fabricants doivent respecter. D'ici au 11 septembre 2026, tous les fabricants doivent se conformer aux obligations de signalement des vulnérabilités, c'est-à-dire identifier les fissures dans la structure numérique avant qu'elles ne se transforment en quelque chose de plus dangereux, et la fenêtre de conformité totale se termine le 11 décembre 2027.

Si le CRA introduit de vastes obligations pour les produits numériques, son application est plus nuancée qu'il n'y paraît à première vue. Tous les produits ne tombent pas sous le coup de la réglementation, mais les composants numériques, tels que les systèmes d'exploitation intégrés et les services connectés, entrent effectivement dans le champ d'application, en particulier lorsqu'ils font partie d'offres commerciales. Le CRA exclut un sous-ensemble de produits dans certains secteurs qui relèvent d'autres réglementations en matière de cybersécurité :

- Dispositifs médicaux : Ils sont régis par le règlement de l'UE sur les dispositifs médicaux (Medical Devices Regulation - MDR), qui comprend déjà des exigences en matière de cybersécurité afin de garantir la sécurité des patients et la fiabilité des systèmes dans les moments critiques.

- Produits de défense et de sécurité nationale : Ils sont exemptés du CRA en raison de leur classification dans des cadres de défense nationaux et européens conçus pour empêcher l'exploitation par des adversaires.

- Secteurs de l'automobile et de l'aviation : Régis par leurs propres normes de cybersécurité (par exemple, UNECE WP.29 pour les véhicules), qui prennent en compte les profils de risque uniques de ces industries.

- Logiciels libres : Les logiciels libres purement non commerciaux sont exemptés. Toutefois, dès qu'ils sont intégrés à un produit commercial, ils entrent dans le champ d'application de la réglementation du CRA.

Cyber Resilience Act (CRA) : les vulnérabilités à contrôler

Le CRA décrit plusieurs points de vulnérabilités critiques dans les produits numériques que les fabricants doivent prendre en compte pour se conformer à la réglementation :

- Sécurité de la chaîne d'approvisionnement : Les composants logiciels, y compris les logiciels libres, présentent des risques lorsqu'ils proviennent de fournisseurs non vérifiés ou insuffisamment sécurisés. Une nomenclature complète des logiciels est nécessaire pour suivre et gérer efficacement ces composants.

- Gestion des mises à jour et des correctifs : Les logiciels non corrigés peuvent servir de porte d'entrée aux attaquants. Le CRA exige que les fabricants mettent en œuvre des mises à jour de sécurité et informent les utilisateurs de la fin des périodes d'assistance.

- Traitement des données à distance : Les produits numériques qui s'appuient sur des solutions de traitement de données en nuage ou externes sont particulièrement sensibles aux cyberattaques. Le CRA inclut des exigences pour sécuriser ces flux de données contre les accès non autorisés.

- Authentification et contrôles d'accès : Des mécanismes d'authentification faibles peuvent permettre à des acteurs malveillants d'obtenir un accès non autorisé. Le CRA spécifie des exigences strictes en matière de vérification de l'identité et de contrôle d'accès.

- Processus de configuration et d'installation : La configuration initiale des appareils est un vecteur d'attaque courant. Le CRA met l'accent sur les paramètres sécurisés par défaut afin d'empêcher l'exploitation de dispositifs mal configurés.

- Modifications et mises à jour des produits : Les mises à jour non autorisées ou mal exécutées peuvent introduire de nouvelles vulnérabilités. Le CRA définit les modifications substantielles et exige une réévaluation de la cybersécurité après la modification.

Cyber Resilience Act (CRA) : Fondements d'un dispositif sécurisé

Pour satisfaire aux exigences de cybersécurité du CRA, en particulier celles énoncées à l'annexe I, parties 1 et 2, les fabricants doivent intégrer la sécurité à chaque étape du cycle de vie d'un produit :

- Cycle de développement sécurisé (SDLC) : Mettre en œuvre des pratiques de codage sécurisées et effectuer des tests de vulnérabilité tout au long du développement. Mettre régulièrement à jour les évaluations des risques pour faire face aux nouvelles menaces.

- Gestion complète des vulnérabilités : Développer un processus structuré de gestion des vulnérabilités, comprenant la détection, la notification et la correction des failles de sécurité. Maintenir une politique de divulgation des vulnérabilités.

- Transparence et documentation : Fournir aux utilisateurs une documentation claire et accessible sur les mesures de cybersécurité, y compris la durée du support des mises à jour de sécurité et les vulnérabilités identifiées.

- Mises à jour de sécurité : Mettre en place des mécanismes de mise à jour robustes permettant de déployer des correctifs de sécurité sans perturber le fonctionnement de l'appareil. Veillez à ce que les mises à jour soient séparées des mises à niveau des fonctionnalités afin de minimiser les risques.

- Plans d'intervention en cas d'incident : Préparer et tenir à jour un plan d'intervention en cas d'incident de cybersécurité, y compris des procédures de notification aux utilisateurs et aux organismes de réglementation en cas de violation de la sécurité.

- Approche de la conformité fondée sur les risques : Classer les produits en fonction de leur impact potentiel et appliquer des mesures de sécurité proportionnées. Les produits à haut risque doivent faire l'objet d'évaluations de conformité plus strictes et de vérifications par des tiers.

Cyber Resilience Act (CRA) : Comment l'écosystème logiciel QNX aide à la conformité

En tant qu'architecte de votre produit numérique, vous détenez le plan directeur de l'Agence européenne des droits fondamentaux - et avec lui, la responsabilité de penser à la conformité non pas comme une réflexion après coup, mais comme une partie intégrante de la conception. Ce n'est pas comme si vous construisiez une maison et que vous demandiez ensuite si elle est conforme au code ; vous devez intégrer ces exigences dans chaque décision, de la disposition des pièces à l'emplacement des portes dans la maison. Il en va de même pour la cybersécurité. La conformité à la législation doit être intégrée dans le tissu même du développement, en guidant les choix concernant les composants, les configurations et les contrôles. Car, tout comme une maison sûre, un produit sécurisé ne commence pas avec la dernière couche de peinture, mais avec les fondations.

Tout comme les codes de construction qui guident les architectes à travers les meilleures pratiques éprouvées pour la sécurité et la résilience, la norme IEC 62443 offre un cadre pour sécuriser les systèmes d'automatisation et de contrôle industriels au niveau de l'organisation plutôt qu'au niveau du produit. Pour vous, cela signifie s'aligner sur une norme qui pourrait apporter un certain niveau de clarté et de cohérence dans le respect des obligations du CRA. Bien que l'UE ne l'ait pas officiellement désignée comme la voie par défaut pour la mise en conformité, il y a un effort d'harmonisation.

Pour les architectes qui souhaitent s'appuyer sur une base solide, les composants logiciels certifiés ISO/SAE21434, une norme de cybersécurité spécialement conçue pour les véhicules routiers, méritent d'être pris en considération. Il s'agit d'une norme considérée comme plus stricte que de nombreuses normes de cybersécurité à usage général.

Tout comme les codes de construction qui guident les architectes à travers les meilleures pratiques éprouvées pour la sécurité et la résilience, la norme IEC 62443 offre un cadre pour sécuriser les systèmes d'automatisation et de contrôle industriels au niveau de l'organisation plutôt qu'au niveau du produit. Pour vous, cela signifie s'aligner sur une norme qui pourrait apporter un certain niveau de clarté et de cohérence dans le respect des obligations du CRA. Bien que l'UE ne l'ait pas officiellement désignée comme la voie par défaut pour la mise en conformité, il y a un effort d'harmonisation.

Pour les architectes qui souhaitent s'appuyer sur une base solide, les composants logiciels certifiés ISO/SAE21434, une norme de cybersécurité spécialement conçue pour les véhicules routiers, méritent d'être pris en considération. Il s'agit d'une norme considérée comme plus stricte que de nombreuses normes de cybersécurité à usage général.

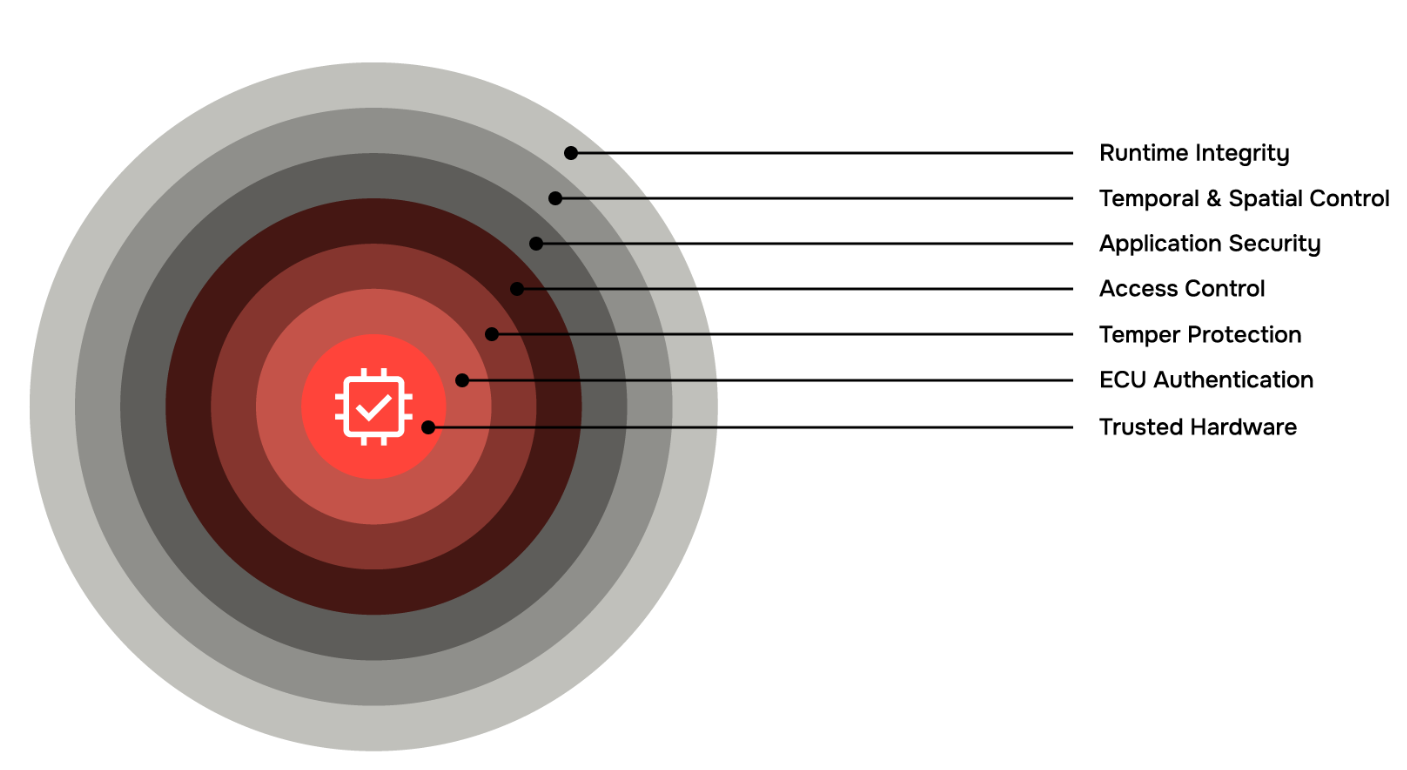

QNX Trusted Disk garantit le chiffrement et la vérification du contenu du système de fichiers lors de l'exécution, protégeant ainsi les données contre tout accès non autorisé et toute falsification. Associé au démarrage sécurisé, il crée un environnement d'exécution sécurisé où seuls les logiciels validés et non modifiés sont autorisés à s'exécuter.

Le contrôle d'accès définit des politiques et des autorisations strictes, prises en charge par les capacités du micro-noyau QNX telles que l'accès discrétionnaire, l'isolation des processus et la gestion de la mémoire.

QNX prend en charge le contrôle d'accès obligatoire (MAC), permettant l'application de politiques système qui régissent strictement les interactions des processus avec les fichiers, les ressources et les autres processus. Ainsi, même en cas de compromission d'une application, celle-ci ne peut dépasser ses limites prédéfinies, verrouillant ainsi les voies d'attaque potentielles au niveau des politiques.

Ensuite, la sécurité des applications protège contre l'exécution de code non autorisée à l'aide de fonctions et d'outils renforcés comme Pathtrust, tandis que le contrôle temporel et spatial impose une utilisation sûre du processeur grâce au partitionnement adaptatif, gardant les processus malveillants sous contrôle.

Les chaînes d'outils QNX prennent en charge les technologies modernes de réduction des vulnérabilités, telles que l'Assistant de répartition de l'espace d'adressage (ASLR) et la Relocation en lecture seule (RELRO). Ces fonctionnalités de renforcement rendent plus difficile pour les attaquants de prédire les configurations de mémoire ou d'écraser les pointeurs de fonctions critiques, ajoutant ainsi une couche de protection supplémentaire aux applications exécutées sur le système.

Enfin, la couche externe, l'intégrité d'exécution, surveille en permanence les comportements du système pour détecter les anomalies, garantissant que même en cas d'intrusion d'un attaquant, ses actions seront détectées et neutralisées. Chacune de ces couches fonctionne de concert pour former une approche résiliente et de défense en profondeur qui vous aide à sécuriser vos systèmes de l'intérieur.

La sécurité ne se résume pas à la solidité de vos murs aujourd'hui, mais aussi à leur résistance au temps. De nombreux systèmes embarqués sont conçus pour durer une décennie ou plus ; c'est pourquoi le support QNX tout au long de son cycle de vie est essentiel à la conformité avec la réglementation européenne sur les actifs critiques (CRA). Mais une longévité sans vigilance engendre des risques. Grâce à des options de services de support étendus, incluant la création de nomenclatures logicielles (SBOM) et la surveillance continue des vulnérabilités et expositions courantes (CVE), les services QNX fournissent des conseils et une documentation rapides pour atténuer les menaces émergentes.

Bien que QNX offre une base solide en matière de cybersécurité , le CRA introduit des exigences qui vont au-delà de l'offre principale de produits et services, comme le démarrage sécurisé, qui nécessite des pilotes TPM spécifiques au matériel, et une solution de mise à jour OTA (Over-the-Air) de bout en bout. Pour y répondre, QNX s'appuie sur un réseau de partenaires de confiance et collabore avec des fournisseurs de solutions de sécurité pour vous aider à créer une solution complète et de bout en bout, conforme à l'EU CRA. Au final, il ne s'agit pas seulement de sécuriser la plateforme : il s'agit de bâtir une expérience complète de résilience, de documentation et de réactivité.

La loi sur la cyberrésilience transforme la manière dont les produits numériques sont sécurisés, maintenus et certifiés. En tant qu'architecte, adopter une approche proactive en matière de conformité permettra non seulement de respecter les normes réglementaires de l'UE, mais aussi de bénéficier d'un avantage concurrentiel en proposant des produits auxquels les consommateurs et les entreprises peuvent faire confiance.

Avec QNX et l'écosystème de partenaires, vous pouvez renforcer vos produits numériques, simplifier la conformité et améliorer la sécurité de la conception au déploiement.

Votre produit est-il conforme aux exigences de l'ARC ? Si ce n'est pas le cas, contactez-nous pour savoir comment nous pouvons vous aider à vous conformer et à bâtir un avenir sûr sur le marché européen.

Contactez-nous

Bien que QNX offre une base solide en matière de cybersécurité , le CRA introduit des exigences qui vont au-delà de l'offre principale de produits et services, comme le démarrage sécurisé, qui nécessite des pilotes TPM spécifiques au matériel, et une solution de mise à jour OTA (Over-the-Air) de bout en bout. Pour y répondre, QNX s'appuie sur un réseau de partenaires de confiance et collabore avec des fournisseurs de solutions de sécurité pour vous aider à créer une solution complète et de bout en bout, conforme à l'EU CRA. Au final, il ne s'agit pas seulement de sécuriser la plateforme : il s'agit de bâtir une expérience complète de résilience, de documentation et de réactivité.

La loi sur la cyberrésilience transforme la manière dont les produits numériques sont sécurisés, maintenus et certifiés. En tant qu'architecte, adopter une approche proactive en matière de conformité permettra non seulement de respecter les normes réglementaires de l'UE, mais aussi de bénéficier d'un avantage concurrentiel en proposant des produits auxquels les consommateurs et les entreprises peuvent faire confiance.

Avec QNX et l'écosystème de partenaires, vous pouvez renforcer vos produits numériques, simplifier la conformité et améliorer la sécurité de la conception au déploiement.

Votre produit est-il conforme aux exigences de l'ARC ? Si ce n'est pas le cas, contactez-nous pour savoir comment nous pouvons vous aider à vous conformer et à bâtir un avenir sûr sur le marché européen.

Contactez-nous